Desde el año 2017 ya existía el denominado “Fraude del CEO”, el cual se incrementó exponencialmente a partir de la pandemia.

Esta ciberestafa es una de las formas que puede tomar el

phishing, el cual es también conocido como “whaling” dado que va

dirigido a “los peces gordos” de la empresa y el modus operandi se

realiza a través del envío de un correo fraudulento a algún empleado de

la Alta Gerencia, contable o con capacidad de acceso a datos sensibles

de la compañía, bien sea información personal de los empleados o

Gerencia o bien cuentas corrientes bancarias, haciéndose pasar como

remitente por el Gerente General o Financiero de la organización.

La forma en la cual el ciberdelincuente se comunica con la persona elegida dentro de la organización es siempre a través de extrema reserva, haciéndole ver o entender, que confía en él para realizar una operación financiera que debe ser secreta puesto que pone en peligro los planes o bien la marcha de la empresa.

Generalmente el correo usado por parte de los ciberdelincuentes es similar al del CEO, al cual se le altera una letra o agrega un punto que es casi imperceptible para el afectado, vendría a ser una forma de usurpación de identidad pero también existen otras formas de comisión que ocurren por no contar con las medidas técnicas de ciberseguridad adecuadas, lo cual lleva a la vulneración de los sistemas y que, en ese caso, los ciberdelincuentes tomen control de la cuenta de correo electrónico del CEO y a través del rastreo y estudio de la actividad de éste, pueden tener mayor información y claridad de como y con quien se relaciona para poder realizar el fraude a través de la persona y en el momento indicado.

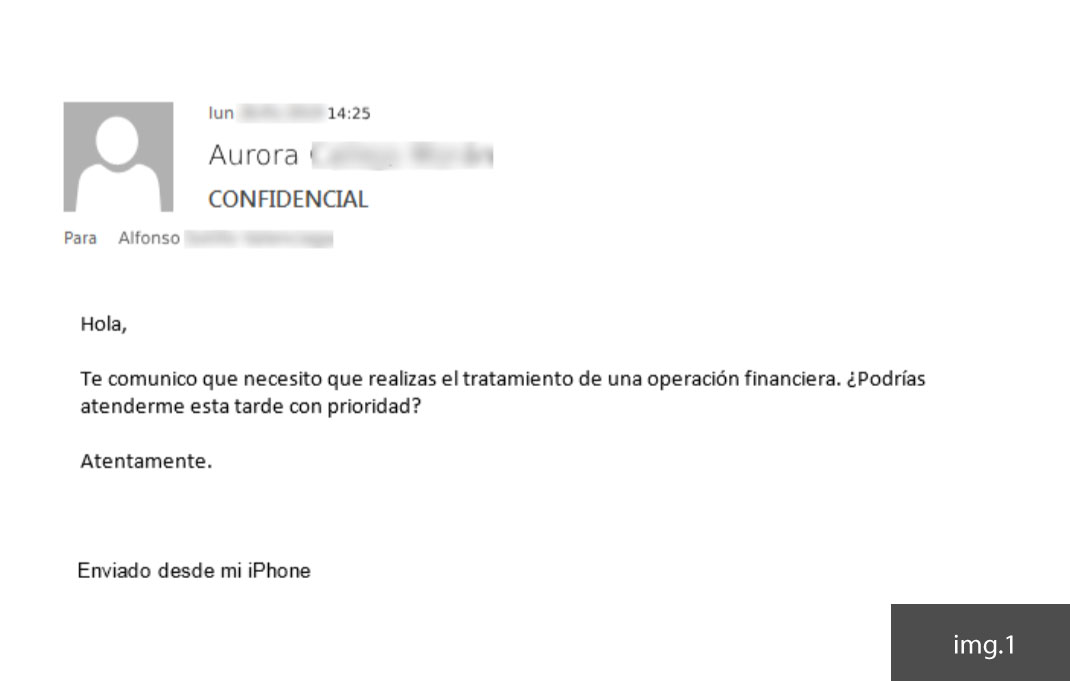

En la forma usual de comisión, el tipo de mensaje enviado suele ser más básico y juega mucho con la confidencialidad y reserva, como el siguiente ejemplo. (imagen 1)

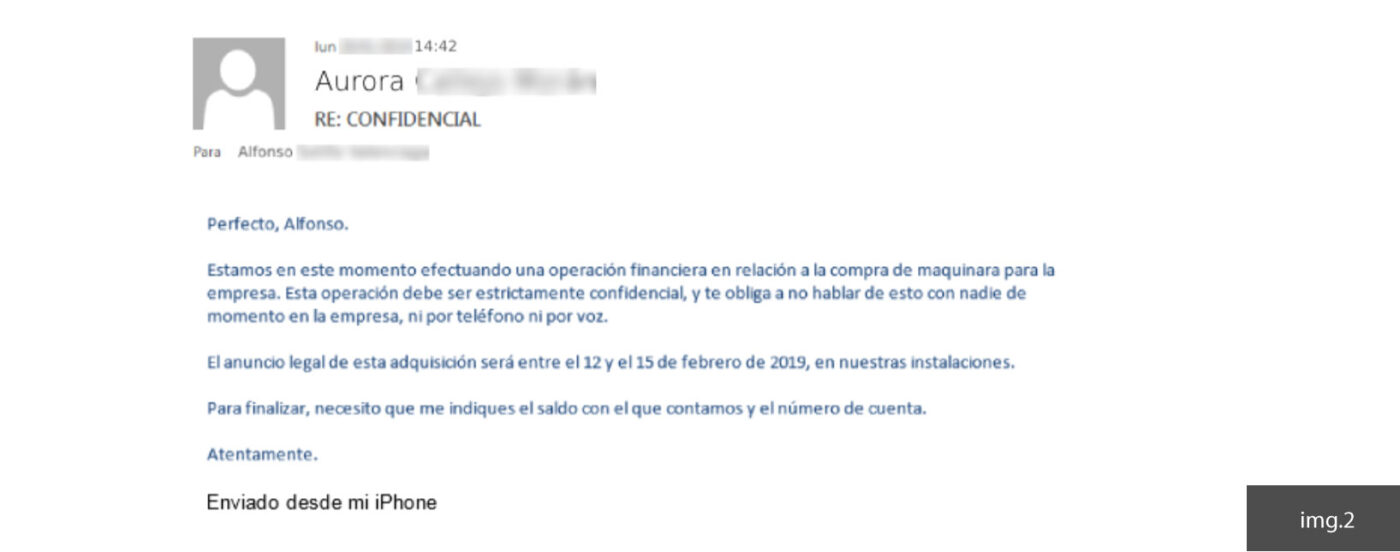

Luego de recibir un sí por respuesta, se despliega el siguiente mensaje que es aquel que ya busca el engaño a través de la confianza generada en el receptor del correo, de la siguiente forma; (Imagen 2)

Si el receptor del correo se encuentra capacitado para enfrentar

este tipo de ataques de ingeniera social, el mensaje le parecerá extraño

dada la forma de comunicación y la solicitud de entrega de información

sensible de la compañía, por lo cual procederá a activar los protocolos

internos, escalando el caso a su superior, abogado o gerente TI de la

compañía para validar la información recibida.

El problema se presenta cuando el factor humano no se encuentra

capacitado y es ahí donde comienzan los problemas, por que muchas

veces no se trata de una sola transacción, que puede ser una

transferencia de dinero a un tercero o como en el ejemplo, una supuesta

compra, sino que, además, puede ser una seguidilla de transferencias

que podrían llevar a la empresa a cesación de pagos o la quiebra.

En el caso analizado, los ciberdelincuentes, tal como lo señala el

método empleado, “Phishing”, lo que realizan precisamente es esta

“pesca milagrosa” a través de una serie de correos que no distinguen

entre una y otra empresa, sino que atacarán a aquel que primero

muerda el anzuelo.

El verdadero problema se produce cuando el ataque proviene fruto

de haber sido vulnerado el verdadero correo del CEO, es decir, los

ciberdelincuentes toman posesión de dicho correo y comienzan a revisar

su actividad y forma de comunicación, emulando incluso los correos que

envía a los ejecutivos de su Banco, copiando las direcciones y

generando una cadena de correos que luego envía al contable o

financiero que debe hacer una transferencia.

Debemos entender que para llegar a ese nivel, claramente han

sido vulnerados los sistemas internos de la compañía, se ha cometido un

ciberdelito a través del acceso ilícito a los sistemas informáticos y

producto de aquello, han permanecido un periodo de tiempo

monitoreando su actividad y compartimiento para poder realizar con un

alto grado de éxito, el ciberdelito en cuestión.

En el caso de que este último ilícito sea denunciado y se lleve adelante una investigación, será complejo, por una parte, dar con el paralelo de los ciberdelincuentes, quienes generalmente usan VPN dinámicas y triangulan a países como Nigeria o Europa del Este, pero, además, será complejo acreditarle al fiscal que los sistemas fueron vulnerados, si no contaban con barreras de acceso a las mismas. Por otro lado, el problema puede ser mayor si en realidad se realiza un pago o transferencia a un proveedor, pero se cambió la cuenta corriente por parte de los ciberdelincuentes, caso en el cual se deberá de igual forma, efectuar el pago que aún se adeuda a aquel acreedor legitimo.

Como recomendación y según señala INCIBE 1 , para evitar que el correo electrónico se vea comprometido, se pueden realizar algunas de estas acciones:

– Tener el sistema operativo y todas las aplicaciones actualizadas para evitar posibles infecciones o intrusiones que afectan a sistemas desactualizados;

– Instalar y configurar filtros antispam y un buen antivirus; mantenerlo al día, actualizando el software y las firmas de malware;

– Desactivar la vista de correos en html en las cuentas críticas.

Capacitar al factor humanos de igual forma es clave para evitar ser víctima de estos ciberdelitos. Se le deben realizar charlas e inducciones que tengan por objeto detectar este tipo de correos sospechosos y saber como reaccionar, a quien acudir y como evitar ser presa de los ciberdelincuentes. Recuerde, en Ciberseguridad se señala que: “hemos sido atacados y lo sabemos o bien hemos sido atacados y no lo sabemos”.